"Nul n'est sensé ignorer la loi" --[ SOMMAIRE : 1. Introduction 2. Préliminaires 2.1. La loi s'applique dès que la France est impliquée 2.2. Différence entre délits et crimes 2.3. Il faut une intention 2.4. Le complice risque autant que l'auteur 2.5. Les peines sont des maximas 3. Le hack ...

Lire Plus »Choc : Femme violée et assassinée dans son lit (couteau planté dans la tête)

Virus : Code Source Email Worm Win32

email worm source code DOWNLOAD : Source Email Worm Win32

Lire Plus »Comment pirater la wifi (plusieurs tutos)

Faille dans le protocole WPA-WPA2 : WPA2_200 Comprendre la sécurité du Wireless : WEP-WPA-WPA2 Cracker une clé WPA facilement... C'est possible, si le WPS est activé sur votre routeur ! Le WPS est un standard qui permet simplement en entrant un code à 8 chiffres de se connecter à un réseau sécurisé ...

Lire Plus »faire face aux flics (Méthodes des flics)

L'article suivant est divisé en trois parties. La première et la seconde partie sont des interviews faite par The Circle of lost Hackers. Les personnes interviewées sont des hackers bustés [NDT-1]. Vous pouvez apprendre, par leur expérience, comment les flics travaillent dans leur pays respectifs. La dernière partie de l'article ...

Lire Plus »Obtenir le passe-partout d’un système de serrures hiérarchisées

[How-to] Obtenir le passe-partout d'un système de serrures hiérarchisées Ou comment augmenter ses droits d'accès ... Contexte : Dans le monde entier, les serrures à goupilles sont utilisées. Généralement, une serrure ne peut être ouverte que par sa propre clé (ou une copie) mais il est également fréquent dans les ...

Lire Plus »[VIP] Une fille surprise par son amie en train de se masturber

Mère indigne fait tatouer son bébé

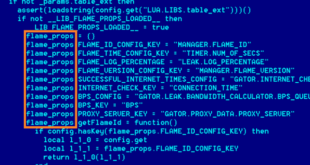

[VIP] Hacking RAM (mémoire)

DOWNLOAD : WP-HckRAM

Lire Plus »Une fille fait un appel téléphonique au siège arrière tandis que deux morts attendent à l’avant

Les clefs “Dejoie”

Les clefs "Dejoie" 1/ Introduction Tous le monde a déjà vu ces petites boîtes jaunes dans lesquelles nous déposons notre courrier. Ces boîtes postales "Dejoie" ont été mise en service dans les années 1950, elles se sont peu à peu multipliées à l'échelle nationale jusqu'en 1970. Ajourd'hui, elles sont toujours ...

Lire Plus »Créer un logiciel fake (phishing)

Tutoriel en pdf : DOWNLOAD : fake logiciel

Lire Plus »Comment ouvrir les cadenas Master Locks ?

Avez vous déjà voulu impressionner vos amis en tentant d'ouvrir un de ces cadenas à code rotatif (Master Locks) sans y parvenir ? Dans ce cas, lisez la suite. La companie qui fabrique ces cadenas les à construit avec un système de protection. Si vous appuyez fermement sur son anneau, ...

Lire Plus »La vie sexuelle des jeux vidéo

Si les jeux vidéos avaient une vie sexuelle, voici ce que cela donnerait :

Lire Plus »Scanner des failles VNC avec Dfind

DOWNLOAD : Scanner des failles VNC avec Dfind

Lire Plus »[VIP] Drogue : Interrogatoire et décapitation d’un membre du cartel du Golfe à Ciudad Victoria Tamaulipas

Drogue : Interrogatoire et décapitation d'un membre du cartel du Golfe à Ciudad Victoria Tamaulipas

Lire Plus »Le vol d’information n’existe pas

Dispositions légales autour du vol de données DOWNLOAD : SSTIC09-article-M-Barel-Le_vol_d-informations_n-existe_pas

Lire Plus »