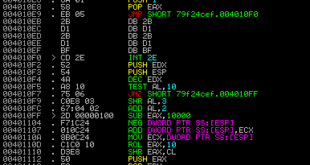

La méthode ptrace Explication de la méthode Elle est assez simple d'utilisation : sous les systèmes UNIX, un appel système nommé ptrace sert à débogguer les éxécutables (les tracer, les modifier, poser des points d'arrêt, etc..). Il va de soi que cet appel système est utilisé par tous les ...

Lire Plus »Le modèle OSI

La couche de liaison de données Cette couche permet d'adresser et d'envoyer des paquets n'importe où sur un réseau. Cette couche met en oeuvre les protocoles MAC (Media Access Control) dont le très célèbre Ethernet. Cette couche fournit un adressage standard pour tous les périphériques Ethernet : c'est ...

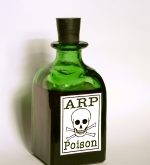

Lire Plus »ARP Poisoning

I°) ARP Poisoning Théorie L'article du WatchGuard sur l'ARP Poisoning écrit "Les hackers mentent. Les hackers doués mentent bien. Et les hackers expérimentés peuvent mentir à la fois aux personnes et aux machines". Oui, l'art de l'ARP Poisoning est finalement l'organisation d'un gros mensonge à des machines qui peuvent être ...

Lire Plus »Les Cookies (tutoriel)

Qu'est ce que les cookies ? Les cookies sont des fichiers qu'écrivent les sites web en local sur votre ordinateur. Ils ont plusieurs utilités : la tracabilité de clients, l'identification sécurisée des utilisateurs ou admins d'un site ou l'enregistrement de données sur l'utilisateur pour des sites commerciaux. Ces données sont transmises à ...

Lire Plus »Injections SQL avancées

Dans l'article précédent d'introduction aux injections SQL, nous avons entrevu les possibilités offertes par l'introduction de données dynamiques dans les requêtes SQL sans nettoyage des entrées. En réalité, bien qu'il ne possède pas la puissance de Turing, le langage SQL offre un panel large de possibilités permettant d'envisager des compromissions ...

Lire Plus »Injection SQL

Définition Le nom parle de lui-même : cette faille apparaît quand il est possible d'injecter du code SQL dans les requêtes SQL qui sont faites dans une page web. C'est actuellement la "meilleure" vulnérabilité Web en rapport fréquence/surface d'exploitation. Les conséquences d'une faille SQL peuvent être multiples, du contournement de ...

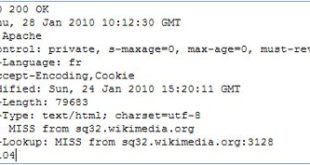

Lire Plus »Les HTTP headers (en-têtes HTTP)

Les en-têtes HTTP Alors pourquoi consacrer une rubrique aux en-têtes HTTP ? La réponse est simple, non pas que ce soit un outil de la sécurité informatique primordial, mais il est bon de savoir se familiariser avec des protocoles communs tels HTTP. Comme dans tout protocole (ARP, TCP, IP, SMTP, ...

Lire Plus »Analyse forensique d’un systeme Windows

Analyse forensique d'un systeme Windows DOWNLOAD : Analyse_forensique_d_un_systeme_Windows

Lire Plus »Hacker les Jeux flash

Voici une vidéo très intéressante qui va vous apprendre à tricher avec n’importe quel jeu en Flash. Le hack est basé sur la modification en mémoire vive des valeurs du processus dans lequel est exécuté le jeu. Pour les moins techos, je vais tenter une explication. Pour shématiser, à chaque ...

Lire Plus »Tutoriel brutus (cracking password)

Brutus est l'un des meilleur password crackers, car il possède énormément de possibilités. Il sert à cracker les mot de passe des boites mails sur le protocoles POP3 donc, il crack aussi les passe des sites sur le FTP ou meme des CGI...Mais voyons comment il marche. Voici le mode ...

Lire Plus »Développez vos pilotes de périphériques USB

Développez vos pilotes de périphériques USB : DOWNLOAD PDF : Developpez Vos Pilotes De Peripheriques USB

Lire Plus »