(UNE LEÇON DE BASE DANS L'ART DE L'ÉCOUTE) -=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=- PARTIE I: LA LOI Loi Fédérale : La section 605 du Titre 47 du code US. interdit l'interception de communications et la divulgation de communications interceptées excepté par les personnes décrites dans la section 119 du titre 18 (Un partie de ...

Lire Plus »Sniffer traffic wireless (Wireshark)

Sniffer traffic wireless (Wireshark) DOWNLOAD : wireless sniffer

Lire Plus »Applications Facebook : Quels Risques pour l’Entreprise ?

Applications Facebook : Quels Risques pour l'Entreprise ? DOWNLOAD : SSTIC2010-Article-Applications_Facebook_Quels_Risques_pour_l_Entreprise-ondrejeck_bru_fahrner_

Lire Plus »Un peu de SE chez Tiscali/Scarlet

Un peu de SE chez Tiscali/Scarlet Il y a quelques temps j'ai réussi à faire un gentil social engineering chez Tiscali, et ce sans le vouloir ! A part des blagues téléphoniques, je n'avais jusque là jamais experimenté le SE par téléphone (ou alors m'en souviens pas), et c'est le ...

Lire Plus »Le social engineering

Le social engineering : Cette méthode, pas très employée en France, est pourtant de loin celle permet d'infiltrer le plus de systèmes (et en particulier de gros systèmes).. En effet il permet d'exploiter la faille la plus grosse de toute entreprise ou système informatique : LE PERSONNEL ! Le social ...

Lire Plus »Hacking your brain : La projection de la conscience

|=-----------------------------------------------------------------------=| |=----------------=[ Hacking your brain : ]=------------------=| |=----------------=[ La projection de la conscience ]=------------------=| |=-----------------------------------------------------------------------=| Nous vous entendons déjà : "en quoi ce sujet a à voir avec le piratage informatique ?". Et bien, comme nous l'avons déjà mentionné dans d'autres articles, pour nous, le hacking n'est pas que de ...

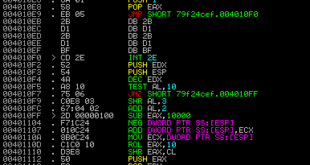

Lire Plus »Copie de processus et reconstruction de binaires

|=--------=[ Copie de processus et reconstruction de binaires ]=---------=| 1.0 - Résumé 2.0 - Introduction 3.0 - Principes 4.0 - Background 5.0 - Pré-requis 6.0 - Conception et implémentation 6.1- Récupérer les informations d'un processus 6.2- Récupérer les données binaires d'un processus en mémoire 6.3- Trier/nettoyer et enregistrer les données ...

Lire Plus »Le Flooding

Le flooding brute Le ping-flood Cette attaque est la plus commune et la plus connue. Cette fois, on ne veut pas crasher l'ordinateur distant mais le saturer, de façon à ce qu'il ne puisse plus communiquer. Les attaques de flood TCP/IP essaient de simplement surcharger la bande passante sur le ...

Lire Plus »Dénis de Service

Les Denial of Service (DoS) Notre but n'est pas de fournir des outils tout prêts à utiliser afin d'effectuer des DoS performants. Ceci dit, il nous paraît important de se familiariser avec les techniques de détournement de TCP/IP (TCP/IP Hijack), c'est pourquoi nous allons ici vous exposer brièvement la théorie de certaines ...

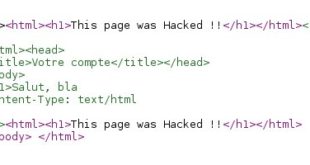

Lire Plus »HTTP Splitting

HTTP Request Splitting Aussi communément appellé HTTP Request Smuggling, ce type particulier de faille est plutôt un problème d'implémentation de la part des serveurs Web, Firewalls ou serveurs proxy. Le but est d'injecter des requêtes spécialement conçues pour prendre parti de ces erreurs de conceptions ou du moins de non-respects de ...

Lire Plus »Le Directory Traversal

Définition Le directory traversal (parfois appellé directory transversal) n'est pas réellement une faille spéciale mais une technique de navigation qui peut souvent être exploitée (souvent spécifique des langages et du serveur Web). En fait, on se sert des liens symboliques . et .. qui signifient respectivement "le dossier où je me trouve" et "le dossier parent de ...

Lire Plus »Technique anti-debugging

La méthode ptrace Explication de la méthode Elle est assez simple d'utilisation : sous les systèmes UNIX, un appel système nommé ptrace sert à débogguer les éxécutables (les tracer, les modifier, poser des points d'arrêt, etc..). Il va de soi que cet appel système est utilisé par tous les ...

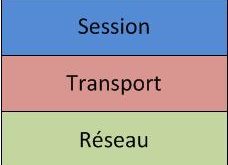

Lire Plus »Le modèle OSI

La couche de liaison de données Cette couche permet d'adresser et d'envoyer des paquets n'importe où sur un réseau. Cette couche met en oeuvre les protocoles MAC (Media Access Control) dont le très célèbre Ethernet. Cette couche fournit un adressage standard pour tous les périphériques Ethernet : c'est ...

Lire Plus »ARP Poisoning

I°) ARP Poisoning Théorie L'article du WatchGuard sur l'ARP Poisoning écrit "Les hackers mentent. Les hackers doués mentent bien. Et les hackers expérimentés peuvent mentir à la fois aux personnes et aux machines". Oui, l'art de l'ARP Poisoning est finalement l'organisation d'un gros mensonge à des machines qui peuvent être ...

Lire Plus »Les Cookies (tutoriel)

Qu'est ce que les cookies ? Les cookies sont des fichiers qu'écrivent les sites web en local sur votre ordinateur. Ils ont plusieurs utilités : la tracabilité de clients, l'identification sécurisée des utilisateurs ou admins d'un site ou l'enregistrement de données sur l'utilisateur pour des sites commerciaux. Ces données sont transmises à ...

Lire Plus »Injections SQL avancées

Dans l'article précédent d'introduction aux injections SQL, nous avons entrevu les possibilités offertes par l'introduction de données dynamiques dans les requêtes SQL sans nettoyage des entrées. En réalité, bien qu'il ne possède pas la puissance de Turing, le langage SQL offre un panel large de possibilités permettant d'envisager des compromissions ...

Lire Plus »Injection SQL

Définition Le nom parle de lui-même : cette faille apparaît quand il est possible d'injecter du code SQL dans les requêtes SQL qui sont faites dans une page web. C'est actuellement la "meilleure" vulnérabilité Web en rapport fréquence/surface d'exploitation. Les conséquences d'une faille SQL peuvent être multiples, du contournement de ...

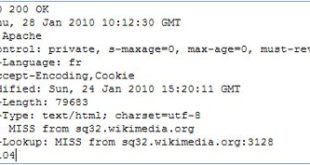

Lire Plus »Les HTTP headers (en-têtes HTTP)

Les en-têtes HTTP Alors pourquoi consacrer une rubrique aux en-têtes HTTP ? La réponse est simple, non pas que ce soit un outil de la sécurité informatique primordial, mais il est bon de savoir se familiariser avec des protocoles communs tels HTTP. Comme dans tout protocole (ARP, TCP, IP, SMTP, ...

Lire Plus »